Cross-Site Request Forgery (CSRF): Comprendiendo y protegiendo tus aplicaciones web

En el mundo del desarrollo web, la seguridad de las aplicaciones es un aspecto crítico y desafiante. Uno de los ataques más comunes que enfrentan los desarrolladores es el Cross-Site Request Forgery (CSRF), también conocido como ataque de falsificación de solicitud entre sitios. En este artículo, exploraremos en detalle qué es CSRF, cómo funciona y, lo más importante, cómo proteger tus aplicaciones web contra este tipo de vulnerabilidad.

¿Qué es Cross-Site Request Forgery (CSRF)?

El Cross-Site Request Forgery es un ataque en el que un atacante engaña a un usuario autenticado para que realice, sin su conocimiento o consentimiento, acciones no deseadas en una aplicación web confiable en la que el usuario ya ha iniciado sesión. Bajo este ataque, un sitio web malicioso puede forzar al usuario a realizar una solicitud HTTP hacia el sitio web objetivo utilizando las credenciales del usuario autenticado. Desde el punto de vista del servidor, la solicitud parece legítima y se procesa como si el usuario la hubiera enviado intencionalmente.

Para comprender mejor cómo funciona CSRF, consideremos un ejemplo concreto. Supongamos que un usuario ha iniciado sesión en su cuenta bancaria en el sitio "www.bancoejemplo.com" y que el sitio utiliza una solicitud HTTP GET para transferir fondos. El atacante crea una página web maliciosa, "www.paginamaliciosa.com", que contiene un formulario oculto que realiza una solicitud GET a la URL de transferencia de fondos en el sitio del banco. Luego, el atacante engaña al usuario para que visite la página maliciosa, lo que, sin que el usuario lo sepa, ejecuta la solicitud de transferencia de fondos en segundo plano utilizando las credenciales del usuario autenticado.

Debido a que el ataque CSRF no roba ni compromete las credenciales de los usuarios, se diferencia de otros ataques, como el phishing. En lugar de eso, explota la confianza que los sitios web tienen en la identidad del usuario autenticado para realizar acciones no deseadas.

¿Cómo funciona CSRF?

Para entender la mecánica detrás del ataque CSRF, es fundamental conocer cómo los navegadores trabajan con las cookies y las solicitudes HTTP. Las cookies son pequeños fragmentos de datos que los sitios web pueden almacenar en el navegador del usuario. Una vez autenticado en un sitio, el navegador incluirá automáticamente las cookies relevantes en las solicitudes HTTP enviadas a ese sitio.

El ataque CSRF se basa en que los navegadores envían automáticamente cookies almacenadas en el navegador con cada solicitud HTTP a su respectivo dominio. Esto incluye tanto solicitudes realizadas directamente por el usuario, como al hacer clic en enlaces o enviar formularios, como solicitudes realizadas por páginas web maliciosas que el usuario visita.

Para ejecutar el ataque CSRF, el atacante diseña una página web maliciosa que contiene un formulario u otros elementos HTML (como una imagen, un script o un enlace) que envía una solicitud HTTP a una URL de acción en el sitio web objetivo. Dentro del formulario, el atacante establece los valores de los parámetros necesarios para realizar la acción deseada en el sitio objetivo (por ejemplo, transferir fondos).

Cuando el usuario autenticado visita la página maliciosa, el navegador envía automáticamente la solicitud HTTP con las cookies relevantes, lo que hace que el servidor del sitio web objetivo procese la solicitud como si el usuario la hubiera realizado de manera legítima.

Medidas de Protección contra CSRF:

Dado que el CSRF es una vulnerabilidad común y peligrosa, es fundamental que los desarrolladores adopten medidas proactivas para proteger sus aplicaciones web. Algunas de las estrategias más efectivas para protegerse contra CSRF son las siguientes:

- Usar tokens anti-CSRF (CSRF tokens): Esta es una técnica común y efectiva para prevenir ataques CSRF. Al generar un token único y aleatorio cada vez que se carga una página que realice una acción sensible (como transferir fondos en el ejemplo anterior) y asegurarse de que el token se incluya en cada solicitud, se puede verificar la legitimidad de la solicitud en el servidor. Cuando se recibe una solicitud, el servidor compara el token incluido en la solicitud con el token esperado almacenado en el servidor. Si los tokens coinciden, el servidor procesa la solicitud; de lo contrario, la solicitud es rechazada.

- Establecer cabeceras de solicitud (CORS): Configurar las cabeceras de solicitud Cross-Origin Resource Sharing (CORS) en el servidor también puede ayudar a proteger contra ataques CSRF al controlar qué dominios tienen permiso para realizar solicitudes al servidor. Al limitar los orígenes permitidos, se dificulta que un atacante externo ejecute una solicitud CSRF desde un sitio malicioso.

- Implementar SameSite en cookies: Usar la propiedad "SameSite" en las cookies puede ayudar a evitar que el navegador envíe cookies en solicitudes de terceros, lo que reduce el riesgo de ataques CSRF. Establecer la propiedad "SameSite" en "strict" o "lax" en las cookies puede prevenir que las cookies se envíen en solicitudes CSRF, lo que ayuda a proteger a los usuarios contra este tipo de ataques.

- Solicitudes con métodos POST: Utilizar métodos POST en lugar de GET para acciones sensibles también puede hacer que los ataques CSRF sean más difíciles de ejecutar, ya que los navegadores no enviarán solicitudes POST automáticamente al visitar un sitio malicioso. Sin embargo, esta medida no es una protección completa, ya que los ataques CSRF aún pueden ejecutarse utilizando formularios y solicitudes POST.

Detección y Mitigación

Además de implementar las medidas de protección mencionadas anteriormente, es esencial que los desarrolladores realicen pruebas exhaustivas en sus aplicaciones para detectar y mitigar posibles vulnerabilidades de CSRF. Las siguientes técnicas y herramientas pueden ser útiles para identificar y solucionar vulnerabilidades de CSRF:

- Pruebas de Penetración (Penetration Testing): Las pruebas de penetración son un proceso de evaluación en el que se simulan ataques reales para identificar y explotar vulnerabilidades en una aplicación web. Contratar a un especialista en pruebas de penetración puede ayudar a identificar posibles puntos débiles en la seguridad de tu aplicación.

- Herramientas Automatizadas de Escaneo: Existen diversas herramientas automatizadas de escaneo de seguridad que pueden buscar y detectar posibles vulnerabilidades de CSRF y otras vulnerabilidades comunes en aplicaciones web. Estas herramientas pueden proporcionar informes detallados y recomendaciones para solucionar los problemas identificados.

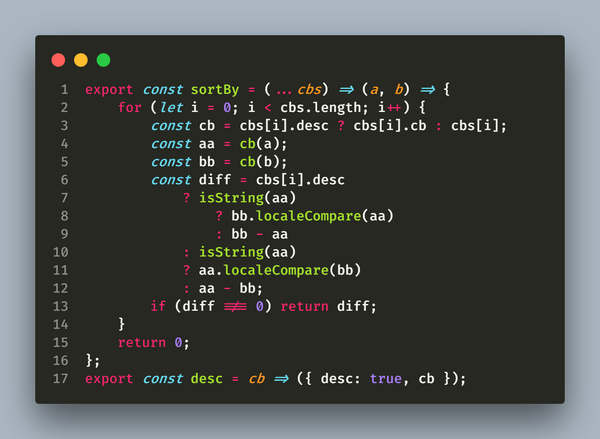

- Auditorías de Código (Code Audits): Realizar auditorías de código en busca de vulnerabilidades de seguridad, incluidas las vulnerabilidades de CSRF, es otra práctica efectiva. Revisar el código fuente en busca de errores y posibles puntos débiles puede ayudar a prevenir problemas de seguridad antes de que lleguen a producción.

- Pruebas Manuales y Escenarios de Ataque: Los desarrolladores también pueden realizar pruebas manuales y escenarios de ataque para evaluar la seguridad de sus aplicaciones desde diferentes perspectivas. Simular ataques CSRF y evaluar cómo responde la aplicación puede ser una excelente manera de descubrir y solucionar vulnerabilidades.

En conclusión, el Cross-Site Request Forgery (CSRF) es una vulnerabilidad de seguridad común y peligrosa que puede comprometer la integridad y la confidencialidad de los datos de los usuarios en aplicaciones web. Sin embargo, con medidas adecuadas, como el uso de tokens anti-CSRF, la configuración de cabeceras CORS, el establecimiento de SameSite en cookies y la realización de pruebas de penetración y auditorías de código, los desarrolladores pueden proteger eficazmente sus aplicaciones contra este tipo de ataques.

La seguridad debe ser una prioridad en el desarrollo web. Mantenerse informado sobre las últimas amenazas y mejores prácticas en seguridad, así como estar dispuesto a probar, auditar y mejorar continuamente nuestras aplicaciones, es esencial para garantizar que nuestros usuarios puedan confiar en que sus datos están protegidos mientras utilizan nuestras aplicaciones web.

Al trabajar juntos para fortalecer la seguridad en el desarrollo web, podemos construir aplicaciones robustas y confiables que brinden una experiencia segura y agradable para los usuarios en un entorno cada vez más conectado y digital.